Direktlinks: RootCA | Zwischenzertifikat | Server- / Clientzertifikat | Sperrliste (CRL) | Ein Zertifikat sperren

Wenn du bspw. Verzeichnisse deines Webservers statt mit gängiger BasicAuth-Methode lieber mit einem Client-Zertifikat vor unerwünschten Zugriffen schützen und dir besagtes Client-Zertifikat nicht kostenpflichtig bei externen Zertifizierungsstellen einkaufen möchtest, kann dir die folgende Anleitung weiterhelfen.

Ebenso kannst du Nutzer deiner (Web-)Anwendung per Client-Zertifikat autorisieren.

Es wird folgend beschrieben, wie du unter Verwendung von OpenSSL deine eigene Zertifizierungsstelle anlegst und mit dieser Client-Zertifikate erstellst und signierst.

Anzeige

Die eigene Zertifizierungsstelle (RootCA)

Man findet im Netz unterschiedlichste Anbieter, die dir ein Client-Zertifikat erstellen. Natürlich kann man deren Angebot annehmen. Die meisten wollen für ihre Dienste jedoch auch monetär entlohnt werden.

Damit du nämlich an ein Client-Zertifikat kommst, benötigst du die übergeordnete Zertifizierungsstelle (RootCA, „Root Certification Authority“) welche das Zertifikat für dich erstellt und signiert.

Warum also nicht selbst diese Zertifizierungsstelle sein? Dies bietet sich für private Projekte und Webserver jedenfalls an und kostet nichts.

Vorbereitung

Öffne eine Terminalsitzung, oder wähle dich per SSH-Verbindung auf deinem Raspberry Pi ein. Mit dem folgenden Befehl solltest du nun zunächst auf den root-User wechseln. Dies macht die weiteren Schritte einfacher.

sudo -s

Mit den folgenden Befehlen werden benötigte Verzeichnisse und Dateien erstellt, damit deine eigene Zertifizierungsstelle arbeiten kann. Im folgenden Beispiel ist /dein/eigener/pfad/ das Stammverzeichnis für deine Zertifizierungsstelle. Das Stammverzeichnis muss bereits existieren und kann von dir natürlich frei angepasst werden. Es darf sich später aber nicht mehr ändern.

Führe die Befehle am Besten Zeile für Zeile aus und passe zuvor die Pfadangaben an.

mkdir /dein/eigener/pfad/ca_cert cd /dein/eigener/pfad/ca_cert mkdir certs crl newcerts private chmod 700 private touch index.txt echo 1000 > serial

Konfigurationsdatei anlegen

Lege im Pfad /dein/eigener/pfad/ca_cert eine OpenSSL-Konfigurationsdate mit dem Namen openssl.cnf an. Die Konfigurationsdatei muss die folgenden Inhalte aufweisen:

# OpenSSL angeben, welche Konfigurationsdaten genutzt werden sollen [ ca ] # `man ca` default_ca = CA_default # Abschnitt mit Standardvorgaben [ CA_default ] # Directory and file locations. dir = /dein/eigener/pfad/ca_cert # <== Verzeichnis entsprechend anpassen !!! certs = $dir/certs crl_dir = $dir/crl new_certs_dir = $dir/newcerts database = $dir/index.txt serial = $dir/serial RANDFILE = $dir/private/.rand # The root key and root certificate. private_key = $dir/private/ca.key.pem certificate = $dir/certs/ca.cert.pem # For certificate revocation lists. crlnumber = $dir/crlnumber crl = $dir/crl/ca.crl.pem crl_extensions = crl_ext default_crl_days = 30 # SHA-1 is deprecated, so use SHA-2 instead. default_md = sha256 name_opt = ca_default cert_opt = ca_default default_days = 375 preserve = no policy = policy_strict # Angabe, welche Werte des zu Zwischenzertifikat mit dem Root-Zertifikat übereinstimmen # müssen, damit es signiert werden kann [ policy_strict ] # The root CA should only sign intermediate certificates that match. # See the POLICY FORMAT section of `man ca`. countryName = match stateOrProvinceName = match organizationName = match organizationalUnitName = optional commonName = supplied emailAddress = optional # Angabe, welche Werte des zu zertifizierenden Zertifikats mit dem Zwischenzertifikat übereinstimmen # müssen, damit es signiert werden kann. Hierdurch ist es möglich Zertifikate für unterschiedliche # Server auszustellen, welche jeweils ihre eigenen Clientzertifikate signieren können [ policy_loose ] # Allow the intermediate CA to sign a more diverse range of certificates. # See the POLICY FORMAT section of the `ca` man page. countryName = optional stateOrProvinceName = optional localityName = optional organizationName = optional organizationalUnitName = optional commonName = supplied emailAddress = optional # Die Werte im Abschnitt [req] werden dem Zertifizierungstool als Standard mitgegeben [ req ] # Options for the `req` tool (`man req`). default_bits = 2048 distinguished_name = req_distinguished_name string_mask = utf8only # SHA-1 is deprecated, so use SHA-2 instead. default_md = sha256 # Extension to add when the -x509 option is used. x509_extensions = v3_ca # Definition der Werte, die bei der Erstellung eines Zertifikats benötigt werden [ req_distinguished_name ] countryName = Country Name (2 letter code) stateOrProvinceName = State or Province Name localityName = Locality Name 0.organizationName = Organization Name organizationalUnitName = Organizational Unit Name commonName = Common Name emailAddress = Email Address # Optionally, specify some defaults. countryName_default = DE stateOrProvinceName_default = Bayern localityName_default = Muenchen 0.organizationName_default = Alice Ltd #organizationalUnitName_default = #emailAddress_default = # Weitere Abschnitte die optional bei der Erstellung / Zertifizierung von Zertifikaten # benötigt werden [ v3_ca ] # Extensions for a typical CA (`man x509v3_config`). subjectKeyIdentifier = hash authorityKeyIdentifier = keyid:always,issuer basicConstraints = critical, CA:true keyUsage = critical, digitalSignature, cRLSign, keyCertSign [ v3_intermediate_ca ] # Extensions for a typical intermediate CA (`man x509v3_config`). subjectKeyIdentifier = hash authorityKeyIdentifier = keyid:always,issuer basicConstraints = critical, CA:true, pathlen:0 keyUsage = critical, digitalSignature, cRLSign, keyCertSign [ usr_cert ] # Extensions for client certificates (`man x509v3_config`). basicConstraints = CA:FALSE nsCertType = client, email nsComment = "OpenSSL Generated Client Certificate" subjectKeyIdentifier = hash authorityKeyIdentifier = keyid,issuer keyUsage = critical, nonRepudiation, digitalSignature, keyEncipherment extendedKeyUsage = clientAuth, emailProtection [ smime_cert ] # Extensions for s/mime certificates (`man x509v3_config`). basicConstraints = CA:FALSE nsCertType = email nsComment = "OpenSSL Generated Client Certificate" subjectKeyIdentifier = hash authorityKeyIdentifier = keyid,issuer keyUsage = critical, nonRepudiation, digitalSignature, keyEncipherment extendedKeyUsage = emailProtection [ server_cert ] # Extensions for server certificates (`man x509v3_config`). basicConstraints = CA:FALSE nsCertType = server nsComment = "OpenSSL Generated Server Certificate" subjectKeyIdentifier = hash authorityKeyIdentifier = keyid,issuer:always keyUsage = critical, digitalSignature, keyEncipherment extendedKeyUsage = serverAuth # Dieser Abschnitt wird für die Erstellung einer CRL (CertificateRevocationList) benötigt [ crl_ext ] # Extension for CRLs (`man x509v3_config`). authorityKeyIdentifier=keyid:always [ ocsp ] # Extension for OCSP signing certificates (`man ocsp`). basicConstraints = CA:FALSE subjectKeyIdentifier = hash authorityKeyIdentifier = keyid,issuer keyUsage = critical, digitalSignature extendedKeyUsage = critical, OCSPSigning

Erstellung des Root-CA-Zertifikats

Wechsle zunächst in das Verzeichnis deiner künftigen RootCA, welches zuvor angelegt wurde.

cd /dein/eigener/pfad/ca_cert

Mit dem Root-Zertifikat wird später das Zwischenzertifikat (Intermediate Zertifikat) signiert. Das Zwischenzertifikat signiert dann dein Server- bzw. Clientzertifikat. Dies stellt die Vertrauenswürdigkeit sicher.

Bitte immer auf die Abfragen im Terminal achten!

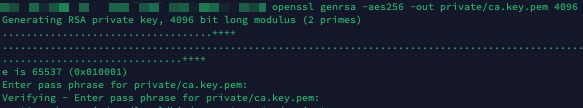

Den ersten Schritt macht die Erstellung Root-Keys.

openssl genrsa -aes256 -out private/ca.key.pem 4096 chmod 400 private/ca.key.pem

Es muss darauf geachtet werden, dass die oben angelegte Konfigurationsdatei (openssl.cnf) in den Befehl übergeben wird.

openssl req -config openssl.cnf -key private/ca.key.pem -new -x509 -days 7300 -sha256 -extensions v3_ca -out certs/ca.cert.pem chmod 444 certs/ca.cert.pem

Es wird hierbei eine Phrase zur Verschlüsselung abgefragt. Diese muss sicher aufbewahrt werden.

Anschließend wirst du aufgefordert einige Daten für deine RootCA anzugeben. Das sind der Ländercode, Bundesland, Stadt, Firmenname, Abteilung, dein Name und deine E-Mailadresse als Ansprechpartner.

Das Root-Zertifikat verifizieren:

openssl x509 -noout -text -in certs/ca.cert.pem

Zwischenzertifikat anlegen

„Intermediate Zertifikate oder auch Zwischenzertifikate sind Zertifikate, die zwischen das eigentliche Zertifikat und die Zertifizierungsstelle geschaltet sind. Dieses Vorgehen bei der Signatur des Endzertifikates hat den Vorteil, dass das Root oder Wurzel Zertifikat damit weniger exponiert wird. Der Private Schlüssel dieses Zertifikates wird einmal für die Erzeugung des Intermediate Zertifikates benötigt und kann danach sicher verwahrt werde.“ [https://www.sslplus.de/wiki/Intermediate_Zertifikat]

Verzeichnis anlegen

mkdir /dein/eigener/pfad/ca_cert/intermediate

Nun die gleiche Verzeichnisstruktur anlegen, wie sie auch für die RootCA gilt.

cd /dein/eigener/pfad/ca_cert/intermediate mkdir certs crl csr newcerts private chmod 700 private touch index.txt echo 1000 > serial

Einen Index für die CRL definieren.

echo 1000 > crlnumber

Erstelle nun eine neue openssl.cnf Konfigurationsdatei im Verzeichnis /dein/eigener/pfad/ca_cert/intermediate auf Basis der vorhandenen Konfigurationsdatei für die RootCA.

Die folgenden Werte im Abschnitt CA_default müssen angepasst werden:

[ CA_default ] dir = /dein/eigener/pfad/ca_cert/intermediate private_key = $dir/private/intermediate.key.pem certificate = $dir/certs/intermediate.cert.pem crl = $dir/crl/intermediate.crl.pem policy = policy_loose

Keyfile für das Zwischenzertifikat anlegen

Es wird hierbei eine Phrase zur Verschlüsselung abgefragt. Diese muss sicher aufbewahrt werden.

cd /dein/eigener/pfad/ca_cert/ openssl genrsa -aes256 -out intermediate/private/intermediate.key.pem 4096 chmod 400 intermediate/private/intermediate.key.pem

Es muss darauf geachtet werden, dass die zu verwendende Konfigurationsdatei nun abweicht und die zu nutzende nun im Pfad „intermediate/“ liegt.

Erstelle das Request-File, wobei die Angaben mit denen der RootCA übereinstimmen müssen. Die Angabe für den Common Name (CN) muss jedoch abweichen.

openssl req -config intermediate/openssl.cnf -new -sha256 -key intermediate/private/intermediate.key.pem -out intermediate/csr/intermediate.csr.pem

Zum Signieren des Zwischenzertifikat muss nun wieder auf die Konfigurationsdatei der RootCA zurückgegriffen werden.

Die Gültigkeit des Zwischenzertifikat sollte unter der des Root-Zertifikats liegen.

cd /dein/eigener/pfad/ca_cert/ openssl ca -config openssl.cnf -extensions v3_intermediate_ca -days 3650 -notext -md sha256 -in intermediate/csr/intermediate.csr.pem -out intermediate/certs/intermediate.cert.pem chmod 444 intermediate/certs/intermediate.cert.pem

Das Zwischenzertifikat verifizieren, wie es auch mit dem Root-Zertifikat gemacht wurde.

openssl x509 -noout -text -in intermediate/certs/intermediate.cert.pem

Nun noch das Zwischenzertifikat gegen das Root-Zertifikat verifizieren.

openssl verify -CAfile certs/ca.cert.pem intermediate/certs/intermediate.cert.pem

Das Ergebnis sollte ein „OK“ ausgeben.

Schlüsselkette erzeugen

In der Schlüsselkette werden das Root-Zertifikat und das Zwischenzertifikat zusammengeführt. Die entstandene Schlüsselkette kann dann dem Webserver mitgeteilt werden, damit die Clientzertifikate durch alle Ebenen hinweg geprüft werden können.

cd /dein/eigener/pfad/ca_cert/ cat intermediate/certs/intermediate.cert.pem certs/ca.cert.pem > intermediate/certs/ca-chain.cert.pem chmod 444 intermediate/certs/ca-chain.cert.pem

Server- und Clientzertifikate erstellen

Zum signieren eines Server- oder Clientzertifikats wird das Zwischenzertifikat der RootCA verwendet.

Zunächst muss ein entsprechender Schlüssel erstellt werden.

cd /dein/eigener/pfad/ca_cert/ openssl genrsa -aes256 -out intermediate/private/www.example.com.key.pem 4096 chmod 400 intermediate/private/www.example.com.key.pem

Zertifikat erstellen:

openssl req -config intermediate/openssl.cnf -key intermediate/private/www.example.com.key.pem -new -sha256 -out intermediate/csr/www.example.com.csr.pem

Soll ein Serverzertifikat erstellt werden, muss darauf geachtet werden, dass die Option server_cert mitgegeben wird. Bei einem Clientzertifikat muss usr_cert mitgegeben werden und möchte man ein reines S/MIME-Zertifikat zum signieren und verschlüsseln von E-Mails erstellen wird die Option smime_cert mitgegeben.

openssl ca -config intermediate/openssl.cnf -extensions usr_cert -days 375 -notext -md sha256 -in intermediate/csr/www.example.com.csr.pem -out intermediate/certs/www.example.com.cert.pem chmod 444 intermediate/certs/www.example.com.cert.pem

Das Zertifikat kann nun noch überprüft werden:

openssl x509 -noout -text -in intermediate/certs/www.example.com.cert.pem

Nun noch das Zertifikat gegen die Schlüsselkette überprüfen:

openssl verify -CAfile intermediate/certs/ca-chain.cert.pem intermediate/certs/www.example.com.cert.pem

Die Erstellung eines Server-, Client-, oder S/MIME-Zertifikats bei vorhandener RootCA sieht komplett also wie folgt aus:

cd /dein/eigener/pfad/ca_cert/ openssl genrsa -aes256 -out intermediate/private/www.example.com.key.pem 4096 chmod 400 intermediate/private/www.example.com.key.pem openssl req -config intermediate/openssl.cnf -key intermediate/private/www.example.com.key.pem -new -sha256 -out intermediate/csr/www.example.com.csr.pem openssl ca -config intermediate/openssl.cnf -extensions usr_cert -days 375 -notext -md sha256 -in intermediate/csr/www.example.com.csr.pem -out intermediate/certs/www.example.com.cert.pem chmod 444 intermediate/certs/www.example.com.cert.pem openssl x509 -noout -text -in intermediate/certs/www.example.com.cert.pem openssl verify -CAfile intermediate/certs/ca-chain.cert.pem intermediate/certs/www.example.com.cert.pem

Clientzertifikat für Webbrowser bereitstellen

Um das Clientzertifikat für Webbrowser bereitzustellen empfiehlt sich der Export des Zertifikats in Kombination mit der Schlüsseldatei im PKCS12-Format.

Während des Exports wird das Passwort des Zwischenzertifikats abgefragt und anschließend die Eingabe eines Passworts für die PKCS12-Datei erfragt. Dieses wird benötigt, damit der Zertifikatsinhaber sein Clientzertifikat bspw. in einem Browser einlesen kann.

cd /dein/eigener/pfad/ca_cert/ openssl pkcs12 -export -name "Bezeichnung für das Zertifikat" -in intermediate/certs/www.example.com.cert.pem -inkey intermediate/private/www.example.com.key.pem -out intermediate/certs/cert_www.example.com.p12 chmod 444 intermediate/certs/cert_www.example.com.p12

Die Datei kann dann bspw. über einen Fileserver, per E-Mail oder Cloud dem Zertifikatsinhaber zur Verfügung gestellt werden. Es gilt zu beachten, dass auch dass Passwort für die PKCS12-Datei benötigt wird. Dieses sollte dem Zertifikatsinhaber nicht zusammen mit dem Zertifikat übermittelt werden!

Entsprechend den Einstellungen in der openssl.conf-Datei kann das Zertifikat auch zum signieren von E-Mails genutzt werden, sofern die E-Mailadresse im Zertifikat angegeben und mit dem jeweiligen E-Mailkonto übereinstimmt dem das Zertifikat hinterlegt wird.

Anzeige

Zertifikats-Sperrliste (CRL) erstellen

Wenn du ein Client-Zertifikat sperren musst, benötigst du dafür eine Sperrliste (CRL = Certificate revocation list), damit deine Zertifizierungsstelle entsprechende Sperren auch umsetzen kann.

Deine Zertifizierungsstelle kann dann die Einträge in der Sperrliste gegenprüfen und verweigert künftig dem jeweiligen Client-Zertifikat den zuvor gewährten Zugriff.

cd /dein/eigener/pfad/ca_cert/ openssl ca -config intermediate/openssl.cnf -gencrl -out intermediate/crl/intermediate.crl.pem

Es wird das Passwort für das Zwischenzertifikat abgefragt, damit die CRL angelegt werden kann.

Mit dem CRL-Tool kann der Inhalt der Sperrliste überprüft werden.

openssl crl -in intermediate/crl/intermediate.crl.pem -noout -text

Da die CRL gerade neu erstellt wurde, sollte neben einigen weiteren Werten der CRL der Hinweis „No Revoked Certificates.“ ausgegeben werden.

Die CRL ist i.d.R., entsprechend den Angaben in der openssl.conf, für 30 Tage gültig und muss somit in gewissen Abständen neu erstellt werden. Vor allem aber dann, wenn ein Zertifikat gesperrt wurde.

Sperrliste dem Webserver bekannt machen

Damit der Webserver gesperrte Zertifikate abfragen kann, benötigt er Zugriff auf die CRL.

Es muss in der Webserverkonfiguration folgendes, anhand dieses Beispiels, angegeben werden:

SSLCARevocationFile /dein/eigener/pfad/ca_cert/intermediate/crl/intermediate.crl.pem SSLCARevocationCheck chain no_crl_for_cert_ok

Wie der Webserver, in diesem Fall Apache, für die Verwendung von Clientzertifikaten konfiguriert werden soll, kann man hier nachlesen.

Ein Zertifikat sperren

Das Sperren eines Zertifikats, dass durch das Zwischenzertifikat signiert wurde ist über folgenden Befehlt möglich.

cd /dein/eigener/pfad/ca_cert/ openssl ca -config intermediate/openssl.cnf -revoke intermediate/certs/example.com.cert.pem

Es ist zu beachten das nach dem Parameter „revoke“ das korrekte Zertifikat angegeben wird. Das Ausführen der Sperre muss mit dem Passwort des Zwischenzertifikats autorisiert werden.

Nach dem Sperren eines Zertifikats muss die CRL neu erstellt werden.

Soweit zum Thema RootCA und Client-Zertifikate. Wenn du Fragen, Feedback und Anregungen hast, nutze gern das Kommentarfeld am Ende dieser Seite.

Anzeige